Cuidado con esta actualización de Windows: es falsa y oculta un ransomware

Una de las medidas de seguridad esenciales para poder estar conectados a Internet de forma segura es actualizar nuestro software. El sistema operativo, junto al antivirus y el navegador, son los principales programas que debemos asegurarnos de tener siempre actualizados para evitar problemas. Sin embargo, es muy importante asegurarnos de que las actualizaciones siempre llegan a nuestro ordenador a través de fuentes oficiales. Y es que los piratas informáticos también suelen aprovecharse del miedo de los usuarios a usar programas sin actualizar para infectarles de malware, como está ocurriendo en esta última campaña de SPAM que distribuye un peligroso ransomware: Cyborg.

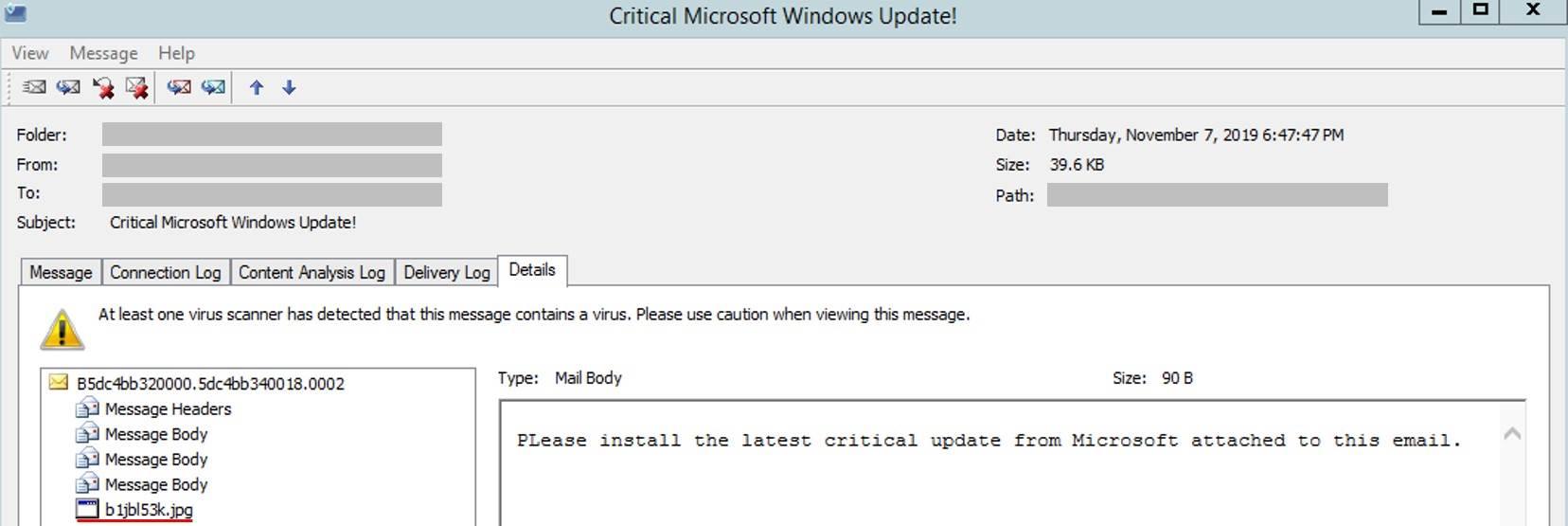

Un grupo de piratas informáticos está llevando a cabo una campaña de distribución de malware utilizando las actualizaciones de Windows Update como gancho para engañar a sus víctimas. En el correo, los piratas informáticos se hacen pasar por Microsoft y piden a los usuarios instalar la última «Critical Microsoft Windows Update» en sus ordenadores. Esta actualización, además, viene adjunta en el correo electrónico.

A simple vista el archivo adjunto parece una imagen JPEG, pero en realidad se trata de un ejecutable muy pequeño, 28 KB, que al ejecutarlo pondrá en peligro todo nuestro ordenador. Este ejecutable se trata de un downloader escrito en .NET que se conecta a GitHub para descargar y ejecutar otros archivos. Entre ellos, el ransomware en cuestión.

Si ejecutamos esta falsa actualización de Windows perderemos nuestros datos

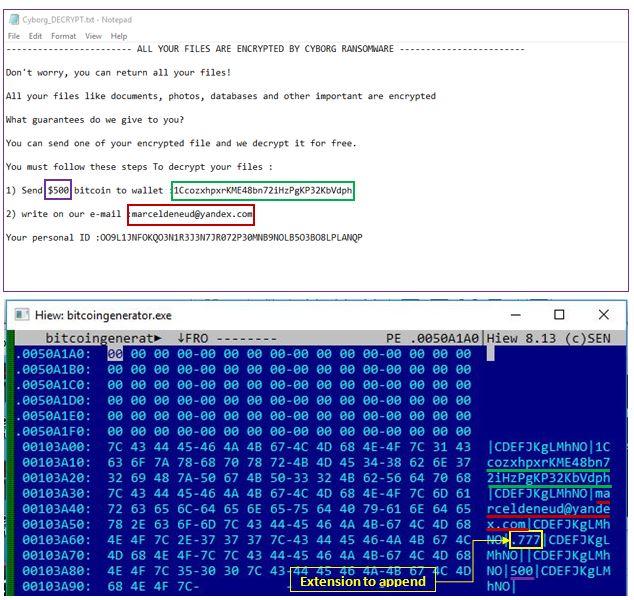

El malware en cuestión que están utilizando los piratas informáticos es «Cyborg Ransomware«. El downloader que llega en el correo electrónico (para no levantar sospechas) es el encargado de descargar ransomware desde GitHub, el cual llega con el nombre «bitcoingenerator.exe».

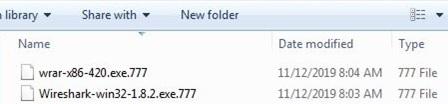

Cuando este fichero se ejecuta en nuestro sistema comienza automáticamente a cifrar todos nuestros datos. Todos los archivos personales que tengamos guardados en nuestro ordenador se cifrarán y aparecerán con la extensión .777, siendo imposible abrirlos.

Además, el ransomware deja en el escritorio un archivo de texto con las instrucciones para recuperar los datos. En resumen, pide pagar 500 dólares, en Bitcoin, a cambio de la clave privada que permita descifrar los datos.

Este ransomware puede mutar muy fácilmente; aprende a protegerte

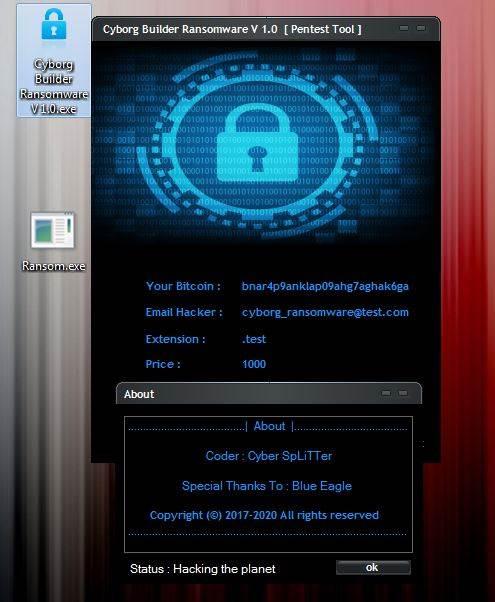

Los investigadores de seguridad que han descubierto este nuevo ransomware han encontrado en GitHub varios repositorios relacionados con él. En uno de ellos han encontrado un sencillo compilador que permite a cualquiera crear sus propias instancias del ransomware, introduciendo automáticamente la cuenta de Bitcoin, el email asociado, la extensión que queremos dar a los archivos y el dinero del pago.

Es probable que en las próximas semanas veamos nuevas campañas que usen este ransomware para poner en peligro nuestra seguridad. Por ello, debemos tomar precauciones antes de que sea demasiado tarde con el fin de evitar caer en las garras de estos piratas informáticos.

Lo primero, y más importante, es asegurarnos de tener siempre una copia de seguridad de nuestros datos más importantes. Esta copia nunca debe estar en el mismo disco duro que el resto de datos y, si es posible, debe guardarse en un disco duro sin conectar al PC. Gracias a esta copia, en caso de caer víctimas de los piratas, podremos recuperar sin problema los datos.

Y en segundo lugar, debemos usar el sentido común. Al final el SPAM es la técnica más utilizada para distribuir malware. Microsoft nunca nos va a mandar un correo con una actualización adjunta; claramente se trata de una estafa, estafa que nos puede salir bastante cara.

Por último, tener Windows actualizado (de forma oficial, es decir, a través de Windows Update), un navegador web seguro y un buen antivirus en nuestro ordenador nos ayudará a evitar que este u otros ransomware puedan poner en peligro nuestra seguridad.

El artículo Cuidado con esta actualización de Windows: es falsa y oculta un ransomware se publicó en SoftZone.

Fuente: SoftZone https://ift.tt/2XvIruX Autor: Rubén Velasco

.png)