El último parche crítico KB4551762 para SMBv3 está repleto de fallos

El martes de la semana pasada Microsoft lanzó sus típicos parches de seguridad de su «martes de parches». Junto a ellos, se reveló un importante fallo de seguridad en el protocolo SMBv3, similar al que hace unos años puso en jaque la seguridad de Internet con EternalBlue. Este fallo de seguridad ha sido tan importante que Microsoft ha tenido que lanzar dos días más tarde, el jueves, un segundo parche de seguridad. Sin embargo, se nota que este parche se ha hecho demasiado rápido, y es que los usuarios se quejan de que ha llegado a los sistemas repleto de fallos y problemas de todo tipo.

El protocolo Server Message Block, más conocido como SMB, es un protocolo de red desarrollado por Microsoft para compartir archivos y recursos fácilmente dentro de una red. Este protocolo lleva más de 35 años funcionando y, aunque la última versión es mucho más compleja, rápida y segura que las versiones anteriores, esta ha sido la responsable de que la seguridad de todos los ordenadores se haya visto comprometida.

Este nuevo fallo de seguridad afecta a los usuarios de las dos últimas versiones de Windows 10, es decir, a la versión 1903 (May 2019 Update) y a la 1909 (November 2019 Update) del sistema operativo. Las versiones anteriores del sistema operativo no están afectadas. Un pirata informático puede detectar servidores, ordenadores y dispositivos con SMBv3 habilitado y ejecutar código de forma remota en ellos.

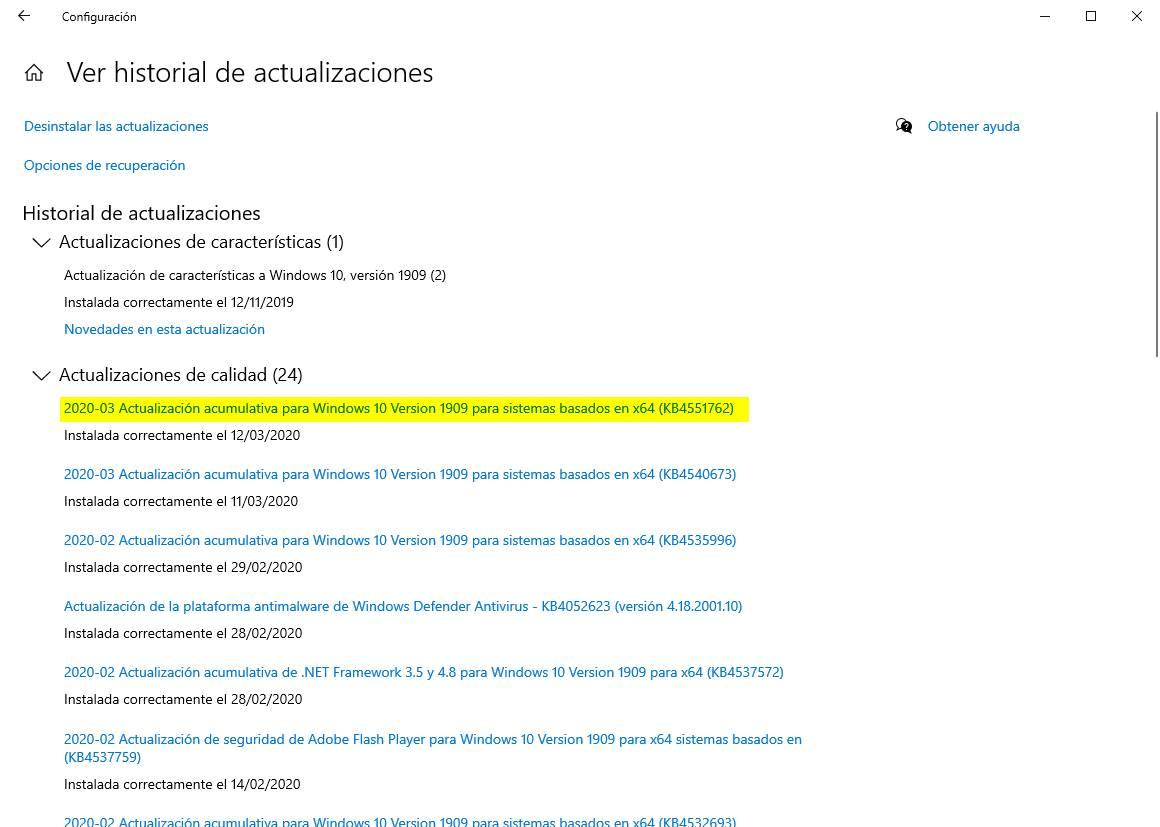

Microsoft lanzó el parche KB4551762 para corregir esta vulnerabilidad. Y este parche, por lo que parecía, se bajaba e instalaba sin problemas. Sin embargo, a las pocas horas de liberar el nuevo parche de seguridad los problemas se han disparado.

Nuevos problemas por el parche KB4551762 en Windows

Hay usuarios que directamente aseguran que, después de instalar los parches de seguridad mensuales del sistema operativo, son incapaces de instalar el parche KB4551762 de SMBv3. Estos usuarios indican que Windows Update no puede descargar la actualización y obtienen dos mensajes de error, 0x800f0988 y 0x800f0900, que no les deja continuar.

Y los problemas de instalación no son los únicos que están afectando al sistema operativo. Algunos usuarios afirman que esta actualización está causando también problemas con el uso de CPU, disparando los ciclos y repercutiendo sobre todo en el rendimiento del PC. Si tenemos activado Hyper-V, el proceso VMMEM también se bloqueará, disparando el uso de CPU.

Incluso Windows Defender no se libra de los problemas del parche KB4551762. Algunos usuarios también afirman que, después de instalar la actualización, son incapaces de abrir el antivirus de Windows.

Por último, los fallos más críticos de esta actualización pueden hacer que el sistema operativo no arranque y que las funciones de recuperación no funcionen.

Solucionar los problemas de este parche sin poner en peligro nuestro PC

Llegados a este punto nos encontramos con un dilema: ¿Qué vale más, la estabilidad y rendimiento la seguridad? Si dejamos instalado el parche podremos usar el ordenador de forma segura, aunque con problemas. Si lo desinstalamos desaparecerán los problemas, pero estaremos en peligro.

Si hemos instalado ya el parche KB4551762 en nuestro ordenador y todo va bien, no tenemos por qué preocuparnos. Pero si tenemos problemas, lo mejor que podemos hacer es:

- Desinstalar el parche KB4551762 de nuestro Windows 10.

- Deshabilitar el protocolo SMB por completo de Windows.

Y si dependemos del protocolo SMB y hacemos uso de él, podemos desinstalar la actualización que da problemas y, en vez de deshabilitar el protocolo, deshabilitar tan solo la función «SMBv3 Compression», la responsable de la vulnerabilidad.

Esto podemos hacerlo desde regedit. Debemos desplazarnos hasta la ruta «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters», crear un valor DWORD llamado «DisableCompression», y darle el valor «1».

Este cambio entra en vigor automáticamente, no necesitamos reiniciar el ordenador. Así, podremos seguir usando SMB pero, al desactivar la compresión, lo haremos de forma segura.

Fuente: SoftZone https://ift.tt/3bbonUD Autor: Rubén Velasco

.png)