La vulnerabilidad SMBGhost es real; protege tu Windows 10 ya

El teletrabajo ha ganado una gran popular, a la fuerza, durante los últimos meses. Millones de usuarios han tenido que abandonar sus puestos de trabajo para empezar a trabajar desde casa. Y, como no iba a ser menos, los piratas informáticos iban a buscar la forma de sacar provecho de esto. Y así es como apareció la vulnerabilidad SMBGhost, uno de los fallos más graves descubiertos para Windows 10 que, hasta hoy, ni siquiera había sido admitido por Microsoft.

SMBGhost es una vulnerabilidad presente en el Server Message Block 3.1.1 de Microsoft. Este fallo permite que un paquete de datos, creado especialmente para explotar la vulnerabilidad, pueda ejecutarse en el servidor SMB central y ejecutar código aleatorio en el sistema.

Esta vulnerabilidad fue registrada como CVE-2020-0796 el pasado 10 de marzo, y recibió una puntuación de peligrosidad de 10 puntos sobre 10. Este fallo fue revelado por Microsoft por error cuando se lanzaron los parches de seguridad de marzo, y tal fue la repercusión que la compañía tuvo que lanzar un parche experimental para proteger a los usuarios.

El tiempo pasó y, por supuesto, los piratas informáticos empezaron a buscar la forma de aprovecharse de esta vulnerabilidad. Y, finalmente, hace unos días han empezado a aparecer los primeros exploits públicos para explotar SMBGhost.

¿Es mi ordenador vulnerable?

Para poder explotar SMBGhost es necesario que el ordenador esté ejecutando, o bien una versión de Windows 10, o bien Windows Server Core. Los demás sistemas operativos parecen no ser vulnerables, por lo que no debería de haber problema.

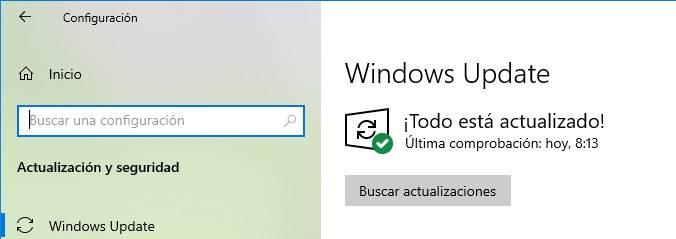

Además, Microsoft ya lanzó el parche de seguridad de urgencia para proteger a los usuarios vulnerables, por lo que si cualquiera de los sistemas operativos anteriores tiene instalados los últimos parches de seguridad no debería tener de qué preocuparse.

Si no tenemos instalado este parche de seguridad, entonces somos vulnerables. Y los piratas informáticos están buscando la oportunidad de convertirnos en «víctimas».

Cómo proteger Windows de SMBGhost

La mejor forma de protegernos de esta grave vulnerabilidad es descargar manualmente los parches de seguridad, disponibles para Windows 10 1903 y 1909 (2004 ya viene de serie protegido), e instalarlos en nuestro ordenador. Una vez instalados, reiniciaremos el PC y listo, SMBGhost ya no debería preocuparnos más.

Además, hay otras formas de proteger nuestro ordenador de esta grave vulnerabilidad. La primera de ellas es deshabilitar la compresión de SMBv3 manualmente ejecutando el siguiente comando en una ventana de PowerShell con permisos de administrador:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" DisableCompression -Type DWORD -Value 1 -Force

O si lo preferimos, podemos editar el registro manualmente (que a efectos es lo mismo). Lo que debemos hacer es ir al directorio HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > LanmanServer > Parameters y crear un nuevo valor DWORD de 32 bits, llamado «DisableCompression» con el valor «1».

Por último, también podemos bloquear en el firewall de Windows los puertos utilizados por SMB de cara a Internet. El puerto por defecto que debemos bloquear es 445, aunque si lo hemos cambiado tendremos que modificarlo nosotros mismos. Si optamos por esta opción, nuestro PC quedará bloqueado de posibles ataques desde Internet y SMB seguirá funcionando en LAN. Aunque eso no nos protegerá de posibles ataques desde dentro de la propia red.

Fuente: SoftZone https://ift.tt/3dQfEJe Autor: Rubén Velasco

.png)