Averigua si tus programas ejecutan comandos ocultos con este truco

En los sistemas operativos que usamos en nuestros equipos, incluido el popular Windows 10 para entornos de sobremesa, las aplicaciones y procesos que usamos son elementos clave. Estos son los programas que usamos en el día a día con el equipo y que nos ayudan a sacar el máximo provecho del mismo.

Es por todo esto que os comentamos, por lo que conocer lo mejor posible el modo de funcionamiento de esos programas que ejecutamos es cada vez más importante. Os contamos todo esto porque algunos de ellos, sin que lo sepamos, corren con comandos ocultos cargados. Por ejemplo, como os hemos comentado en alguna ocasión en el pasado, esos comandos ocultos se los podemos añadir al navegador Chrome.

Estos son pequeños parámetros que se añaden al fichero de ejecución del programa, a un acceso directo, o proceso, con el fin de cambiar su comportamiento. Así podemos hacer que el programa siempre se abra en modo privado, o con un perfil particular. Eso sí, Chrome no es la única aplicación que admite estos pequeños cambios. Decimos esto porque otras muchas aplicaciones lo hacen, todo ello a través de comandos ocultos que de entrada las aplicaciones admiten pero que podemos saber que se han cargado, o no.

Comprueba los comandos ocultos desde el Administrador de tareas

Tal y como os comentamos, estos parámetros adicionales o comandos, son una buena manera de cambiar el comportamiento de una aplicación en concreto. Así, en el caso de que ejecutemos una aplicación en el escritorio y queramos saber si se ejecuta normalmente o con alguno de estos estos, veamos cómo saberlo. Lo cierto es que es bastante fácil averiguarlo, para lo que os daremos dos métodos.

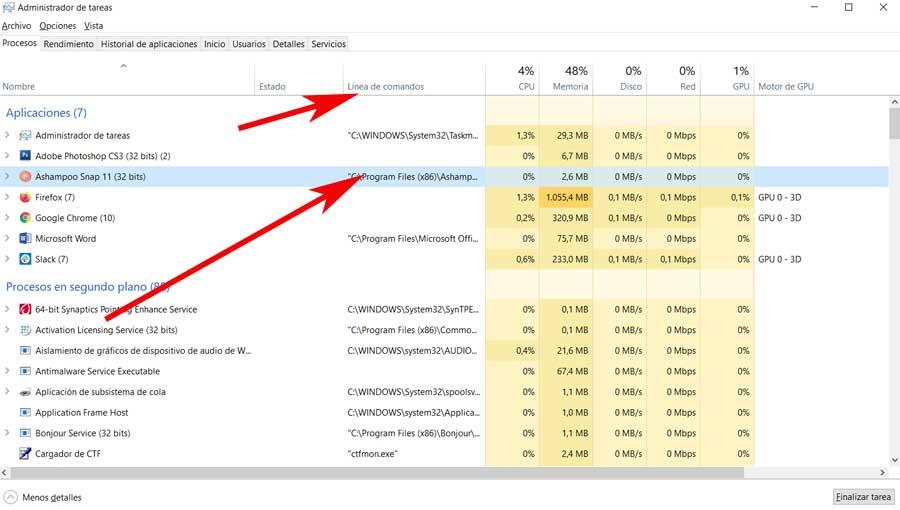

En primer lugar vamos a hacer uso del Administrador de tareas para ver los procesos, que es el método más sencillo para lograr esto que os comentamos. Así, abrimos el mencionado Administrador de tareas con la combinación de teclas Ctr + Shift + Esc. A continuación hacemos clic con el botón derecho del ratón en cualquier encabezado de las columnas y seleccionamos la opción Línea de comandos en el menú. Esto añadirá una nueva columna con ese mismo nombre para que podamos localizar la aplicación en ejecución de la lista que aquí se muestra.

En la nueva columna ya podremos comprobar y ver de primera mano todos los comandos y parámetros ocultos que se utilizaron cuando se lanzó la aplicación en cuestión.

Descubre los comandos ocultos de los procesos desde el CMD

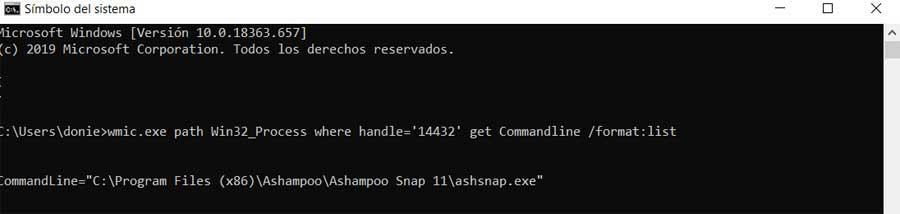

Eso sí, en el caso de que así no funcione para una aplicación en particular u os queráis asegurar, podemos usar igualmente la línea de comandos para todo ello. Esto, de la misma manera que con el sistema anterior, nos mostrará todos los parámetros ocultos con los que se está ejecutando una aplicación.

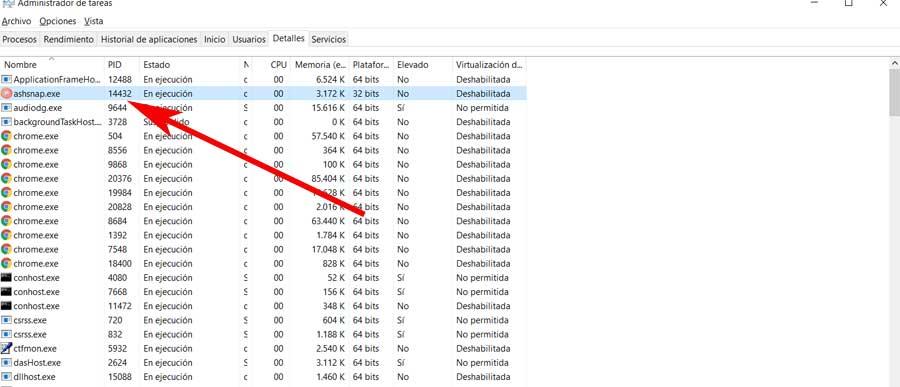

Antes de poder utilizar el comando, vamos a necesitar un poco de información sobre la aplicación o procesos en cuestión. Para ello volvemos al Administrador de tareas y busca la aplicación en la pestaña de Procesos donde hacemos clic con el botón derecho del ratón. Seleccionamos Ir a detalles del menú contextual, lo que nos situará en la pestaña Detalles del Administrador de tareas con esa aplicación resaltada. Entonces tenemos que anotar el valor de la columna PID, tras lo cual abrimos una ventana del símbolo del sistema con CMD.

En la misma ejecutamos el comando que os vamos a mostrar a continuación, pero sustituimos los asteriscos por el valor PID.

“wmic.exe path Win32_Process where handle=’*****’ get Commandline /format:list”

Por ejemplo, en el caso que nos ocupa aquí, el comando correspondiente sería:

“wmic.exe path Win32_Process where handle=’14432′ get Commandline /format:list”

Así, tras su ejecución el comando devolverá todos los parámetros ocultos para ese proceso en particular en la propia ventana del Símbolo del sistema.

El artículo Averigua si tus programas ejecutan comandos ocultos con este truco se publicó en SoftZone.

Fuente: SoftZone https://ift.tt/32AKUqO Autor: David Onieva

.png)