¡Actualiza! Windows corrige 56 vulnerabilidades y un peligroso 0-day

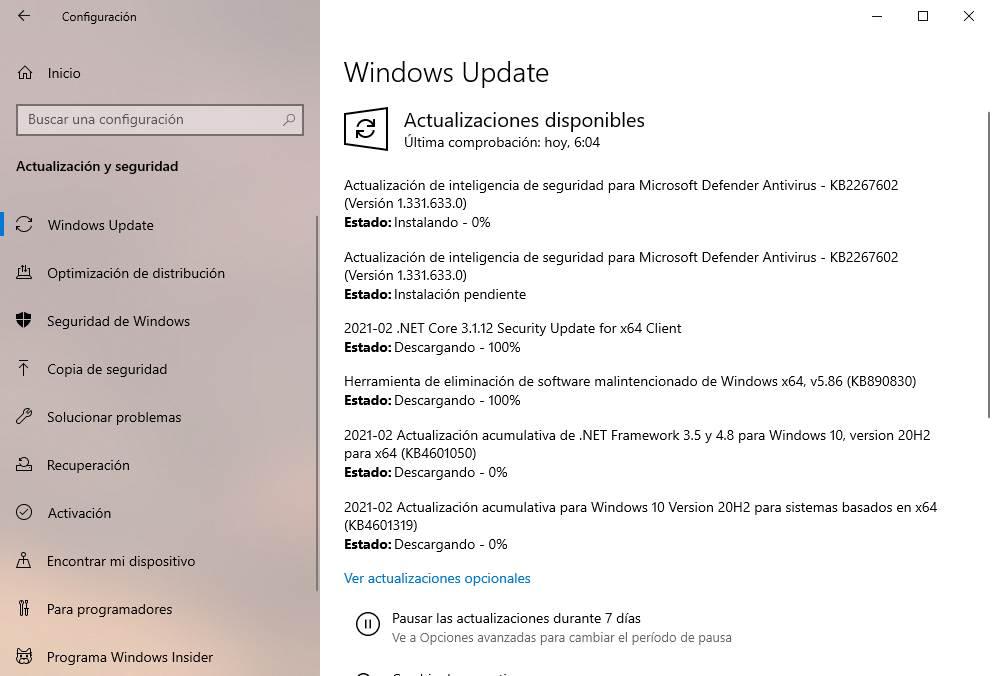

Ayer ha sido segundo martes de mes, y como es habitual, Microsoft ha lanzado sus nuevos parches de seguridad y calidad para Windows. Estas nuevas actualizaciones, que debemos instalar cuanto antes, se centran en corregir una serie de vulnerabilidades, que vamos a ver más adelante, así como unos fallos y errores para mejorar el funcionamiento general del sistema operativo. Los parches ya están disponibles para todos a través de Windows Update, por lo que debemos actualizar el PC cuanto antes si no queremos tener problemas.

Estos nuevos parches de seguridad llegan una semana después de que Microsoft lanzada sus actualizaciones de calidad para Windows. En esta ocasión, Microsoft ha solucionado 56 vulnerabilidades en sus sistemas operativos, de las cuales 11 han sido catalogadas como «críticas», dos como «moderadas» y el resto como importantes. Pero lo más reseñable de todo es el fallo 0-day que abordan estas actualizaciones.

Parches de seguridad de febrero de 2021 para Windows

Microsoft ha actualizado todas las versiones de Windows que aún tienen soporte, tanto de cliente como de servidor. Los sistemas con soporte son:

- Windows 7 (soporte extendido)

- Windows 8.1

- Windows 10 (versiones 1809 a 20H2)

- Server 2008 R2 a 2019

El fallo más importante de todos los que han sido solucionados con estos parches es CVE-2021-1732. Esta es una vulnerabilidad 0-day, que está siendo explotada ahora mismo, y que permite a cualquier atacante o programa maligno conseguir privilegios de administrador dentro del sistema operativo. También son muy importantes una serie de vulnerabilidades en el protocolo TCP/IP registradas como CVE-2021-24074, CVE-2021-24094 y CVE-2021-24086. Estos fallos, aunque aún no están siendo explotados y crear el exploit es muy complicado, podrían poner en jaque la seguridad completa de cualquier máquina.

Otras vulnerabilidades solucionadas por Microsoft en el sistema operativo que caben destacar son:

- CVE-2021-1721 – Denegación de servicio en .NET Core y Visual Studio.

- CVE-2021-1727 – Elevación de privilegios en Windows Installer.

- CVE-2021-1733 – Elevación de privilegios en Sysinternals PsExec.

- CVE-2021-24098 – Denegación de servicio en Windows Console Driver.

- CVE-2021-24106 – Revelación de información en Windows DirectX.

- CVE-2021-26701 – Ejecución de código remoto en .NET Core.

Además de corregir fallos en Windows, la compañía también ha aprovechado para solucionar una serie de errores de seguridad en los componentes del sistema operativo, como Office, Visual Studio, DirectX o PowerShell, entre otros elementos.

Actualizar Windows

Estos nuevos parches de seguridad ya están disponibles para todos los usuarios, sin restricciones. Windows 10, por defecto, debería descargar las actualizaciones automáticamente mientras trabajamos con él. Por ello, tras reiniciar el PC, deberíamos estar ya protegidos de estos fallos de seguridad.

Y si no tenemos Internet, o tenemos problemas con Windows Update, podemos descargar e instalar estos parches manualmente desde el catálogo de Microsoft Update. Eso sí, debemos asegurarnos de elegir el parche que corresponda con nuestra versión de Windows 10:

Por último, hay que indicar que Edge clásico, el navegador de Microsoft, sigue estando presente en el sistema operativo. Sin embargo, la compañía ya ha confirmado que a partir de las actualizaciones de marzo este navegador finalmente desaparecerá.

Errores conocidos tras los últimos parches

Debemos tener cuidado con estas actualizaciones, ya que los parches de calidad de la semana pasada han dado muchos problemas a los usuarios. Si experimentamos errores, problemas de rendimiento o pantallazos azules en Windows tras actualizar debemos desinstalar la actualización y esperar a que Microsoft lance una corrección para estos problemas. Aunque eso suponga dejar el PC sin estos parches de seguridad, con los riesgos que eso supone.

También debemos indicar que el fallo en NTFS que puede corromper nuestro disco duro aún está presente. Por tanto, debemos tener cuidado de no acceder a rutas reservadas.

Fuente: SoftZone https://ift.tt/3jDulTE Autor: Rubén Velasco

.png)