El parche de Windows contra PrintNightmare no sirve de nada

PrintNightmare es el último fallo de Windows que está dando dolores de cabeza a los usuarios. Esta vulnerabilidad se encuentra en el controlador de impresora de Microsoft y puede permitir a un atacante ejecutar código de forma remota en el PC y ganar privilegios de SYSTEM dentro del equipo. Además, existen ya varios exploits públicos circulando por la red, por lo que se trata de un fallo que está siendo explotado de forma masiva, un fallo del que hay que protegerse cuanto antes. Aunque Microsoft nos lo pone difícil.

Ayer mismo, Microsoft lanzó una actualización de emergencia, fuera de plazo, para mitigar esta vulnerabilidad en todos sus sistemas operativos, incluso en algunos, como 7 o algunas de las primeras versiones de Windows 10, que ya no tienen soporte. Este parche bloqueaba la más grave, el fallo RCE que permitía ejecutar código de forma remota en los ordenadores afectados. Por desgracia, el nuevo parche que ha lanzado Microsoft no sirve de nada, y es que no han pasado ni unas horas hasta que han demostrado lo fácil que es esquivarlo.

El parche contra PrintNightmare es ineficaz

Como es habitual, sobre todo cuando se trata de un fallo de seguridad tan grave y con tantos exploits circulando como ha ocurrido con este, nada más que Microsoft hizo público el nuevo parche empezaron a comprobar si, efectivamente, la vulnerabilidad estaba solucionada. Y, tal como era de esperar, no ha sido así.

Dealing with strings & filenames is hard

New function in #mimikatzto normalize filenames (bypassing checks by using UNC instead of \\server\share format)

So a RCE (and LPE) with #printnightmare on a fully patched server, with Point & Print enabled

> https://t.co/Wzb5GAfWfd pic.twitter.com/HTDf004N7r

—

Benjamin Delpy (@gentilkiwi) July 7, 2021

Con unos sencillos cambios en los exploits es posible seguir explotando, sin ningún problema, este fallo de seguridad. Los piratas informáticos siguen pudiendo ejecutar código y ganar privilegios de forma remota incluso en los ordenadores y servidores que hayan instalado este nuevo parche fuera de plazo.

De momento, Microsoft no ha hecho declaraciones oficiales sobre la inutilidad de su nueva actualización. Pero los expertos de seguridad lo tienen claro: si te quieres proteger de estos fallos de seguridad, tienes que tomar las medidas necesarias tú mismo.

Asegurar los ordenadores y comprobar la mitigación

Hay varias formas de mitigar estos problemas. Una de las más sencillas y rápidas es usar la consola de PowerShell, como administrador, y ejecutar los siguientes comandos:

- Stop-Service -Name Spooler -Force

- Set-Service -Name Spooler -StartupType Disabled

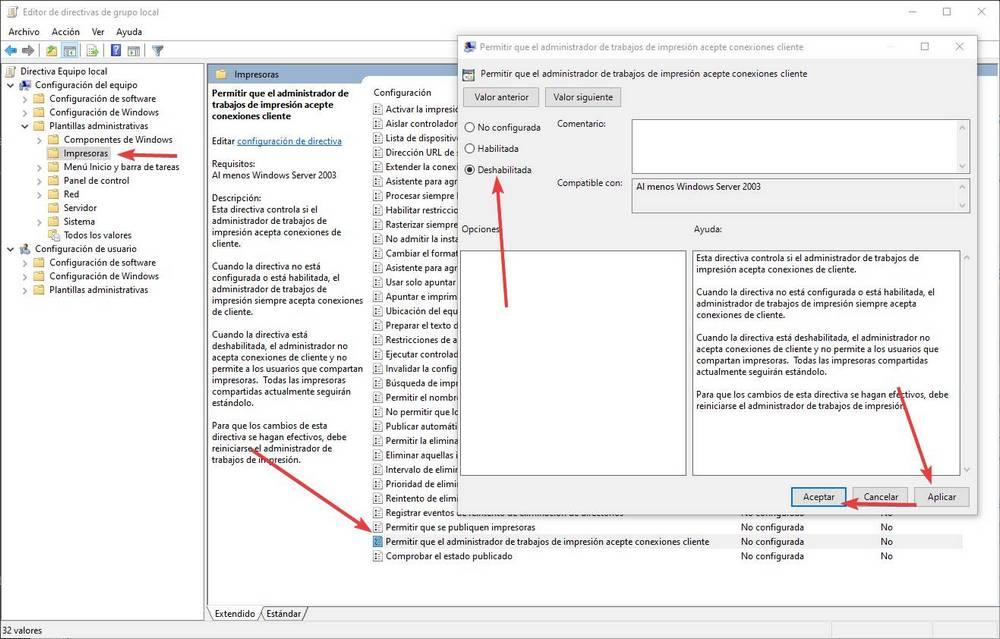

También podemos hacerlo desde las políticas de grupo. Dentro de «Configuración de equipo > Plantillas administrativas > Impresoras» haremos doble clic sobre «Permitir que el administrador de trabajos de impresión acepte conexiones cliente» y marcaremos dicha directiva como «Desactivada».

También debemos asegurarnos de que las siguientes entradas del registro, dentro de HKEY_LOCAL_MACHINE>SOFTWARE>Policies>Microsoft>Windows NT>Printers>PointAndPrint, tienen un valor de cero:

- NoWarningNoElevationOnInstall

- NoWarningNoElevationOnUpdate

Recordamos que 0Patch tiene un parche no oficial que sí que bloquea estos ataques informáticos. Sin embargo, si hemos instalado el parche de Microsoft (que no sirve de nada), este modifica la librería «localspl.dll», por lo que el parche de 0Patch deja de funcionar. Mucho cuidado.

We've decided not to port our PrintNightmare patches to the localspl.dll version brought by Microsoft's out-of-band update from July 6, but will rather wait for Patch Tuesday that'll hopefully fix the flawed IsLocalFile function, then we'll port our patches to block local attacks

— 0patch (@0patch) July 7, 2021

Ahora solo nos queda esperar a la semana que viene, martes de parches, para ver si Microsoft lanza una segunda actualización con la que intentar mitigar estas vulnerabilidades de PrintNightmare. Y si esta segunda actualización realmente sirve de algo.

Fuente: SoftZone https://ift.tt/3hL7pRH Autor: Rubén Velasco

.png)