Protege tu Windows de la grave vulnerabilidad PrintNightmare

La semana pasada, Windows se veía afectado por un nuevo fallo de seguridad: PrintNightmare. Este fallo, registrado como CVE-2021-34527, permite a un atacante ejecutar código remoto en cualquier PC con permisos de SYSTEM, un fallo del que están circulando varios exploits a través de Internet y para el que, además, por ahora no tiene solución. Hasta la semana que viene Microsoft no lanzará su parche oficial para tapar la vulnerabilidad en sus equipos. Sin embargo, si no queremos correr riesgos innecesarios hasta entonces, hay varias formas de mitigar este problema.

Antes de nada debemos indicar que esta vulnerabilidad afecta principalmente a equipos Windows Server y a otras versiones de Windows unidas a un dominio. Sin embargo, si se han hecho cambios en la configuración por defecto de Windows 10 también puede poner en peligro el sistema.

Soluciones oficiales para PrintNightmare

Hay dos formas oficiales, recomendadas por Microsoft, de protegernos de esta vulnerabilidad.

Desactivar Print Spooler

Este es el método más sencillo para protegernos de este fallo, aunque debemos tener claro que, mientras lo tengamos desactivado, no podremos imprimir nada desde dicho equipo.

Para ello, lo que debemos hacer es abrir una ventana de PowerShell, con permisos de administrador, y ejecutar los siguientes comandos en ella en orden:

- Run Get-Service -Name Spooler.

- Run Stop-Service -Name Spooler -Force

- Stop-Service -Name Spooler -Force

- Set-Service -Name Spooler -StartupType Disabled

El tercer comando detiene el servicio, y el cuarto lo desactiva. Cuando Microsoft lance el parche definitivo, lo que debemos hacer es volver a activar el Print Spooler para poder volver a imprimir en el PC con normalidad.

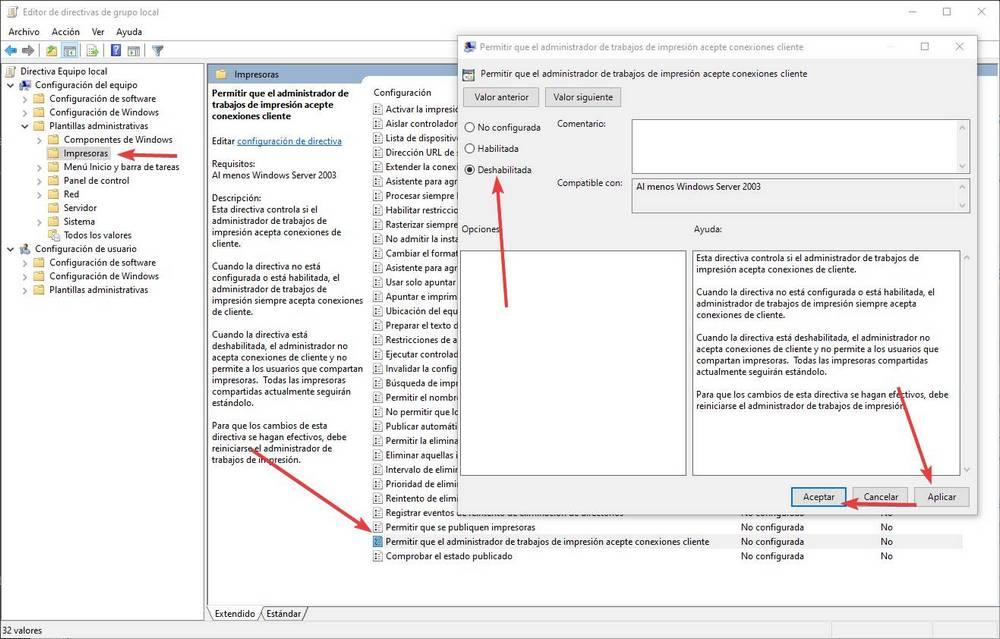

Desactivar la impresión remota

Otra forma de protegernos de este problema de seguridad es desactivando las funciones de impresión remota. Para ello, lo que debemos hacer es abrir las políticas de grupo (ejecutando el comando gpedit.msc) e ir al apartado Configuración de equipo > Plantillas administrativas > Impresoras. Aquí haremos doble clic sobre el apartado «Permitir que el administrador de trabajos de impresión acepte conexiones cliente» y marcamos dicha directiva como «Desactivada».

Aplicamos los cambios, aceptamos y listo. Ahora ya no se podrá explotar de forma remota este problema de seguridad.

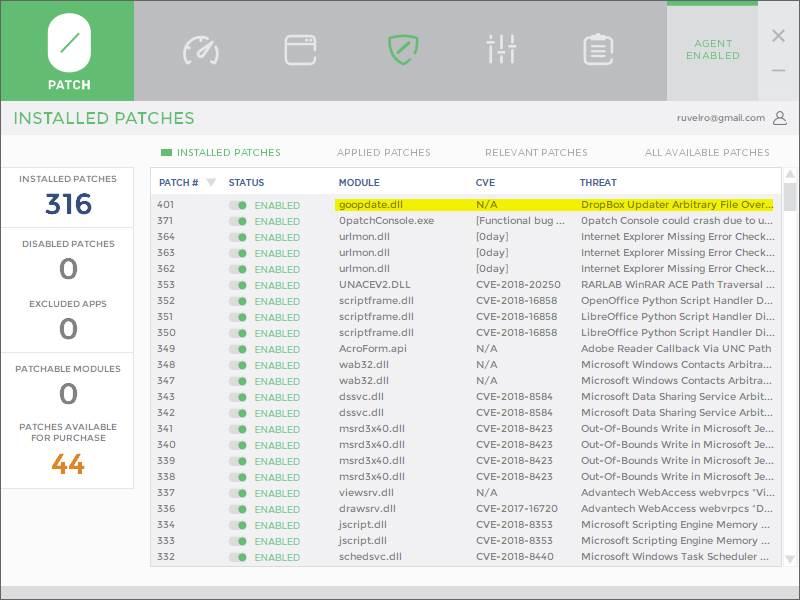

Nuevo parche 0Patch contra PrintNightmare

0Patch es una herramienta que proporciona a los usuarios micro-parches con los que poder solucionar todo tipo de fallos y vulnerabilidades. A diferencia de las actualizaciones que lanza Microsoft para su sistema operativo, que básicamente detecta y sustituye librerías vulnerables, lo que hace 0Patch es aplicar actualizaciones en caliente (hot-patching). Este tipo de parches lo que hacen es localizar la vulnerabilidad en la memoria RAM y parchearla directamente en ella. De esta manera los usuarios están protegidos y no se altera la integridad de Windows.

Esta compañía acaba de lanzar una serie de parches en caliente gratuitos para proteger a los usuarios de estos problemas. Estos parches están disponibles para todas las ediciones de Windows Server, desde la 2012 hasta la última 2019, y permitirá a todos los usuarios protegerse de ellas con un par de clics, sin alterar ningún fichero del sistema. Los parches serán gratuitos hasta que Microsoft lance los suyos.

Estos parches también pueden usarse en Windows 10, aunque puede causar problemas ya que no han sido diseñados para él.

Fuente: SoftZone https://ift.tt/3ypq7oy Autor: Rubén Velasco

.png)